ماذا نعني بالبرمجة

البرمجة تعني : مجموعة من الأوامر والتعليمات التي تعطى للحاسب في صورة برنامج مكتوب بلغة برمجة معينة بواسطة معالج نصوص ويتكون مصدر البرنامج من عدة سطور وكل سطر يعتبر جملة ويتعامل الحاسب مع كل جملة بترتيب معين لإنجاز الأمر الذي صمم البرنامج لتحقيقه

ولكن أريد أن أتعرف على أمثلة للغات البرمجة

توجد لغات برمجة عديدة إلا أنه يوجد فيها نوع من التخصص حيث يعتمد إختيار اللغة على المهام التي نريد من الحاسب إنجازها حيث أن لكل لغة ما يناسبها وهناك مهام يصعب تنفيذها بلغة معينة ولكنها تكون ميسورة بلغة أخرى ومن اللغات التي ظهرت في فترة الستينات لغة البيسك وهي لغات تدرس للمبتدئين وكلمة بيسك لفظة أوائلية تشكل الحروف الأولى من

Biginners All Symbolic Instruction Cod

وظهرت بعدها لغة فيجوال بيسك التي وضعتها ميكروسوفت وهي غنية عن التعريف ولها مميزات عديدة حيث تجمع بين سهولة لغة البيسك وتصميم برامج ذات واجهة رسومية وأيضا فيجوال بيسك سكريبت التي تقدم بريمجات تعمل ضمن صفحات الانترنت وأيضا لغة السي بلاس بلاس ذائعة الصيت وهي لغة برمجة تم ابتكارها كتطوير للغة السي التي هي الأخرى تحسين للغة البي وهناك العشرات من لغات البرمجة الأخرى ولكن الآن نأتي لبيت القصيد وموضوعنا اليوم وهي اللغة التي أدهشت العالم ألا وهي لغة الجافا

أريد أن أعرف المزيد ؟

ابتكر لغة الجافا المهندس جيمس جوزلينج في أوائل التسيعينات من القرن المنصرم 1992 أثناء عمله في مختبرات شركة صن ميكروسيستمز وذلك لإستخدامها بمثابة العقل المفكر المستخدم لتشغيل الأجهزة التطبيقية الذكية مثل التيلفزيون التفاعلي وقد كانت لغة الجافا تطويرا للغة السي بلاس بلاس وعند ولادتها أطلق عليها مبتكرها أواك بمعنى شجرة السنديان وهي الشجرة التي كان يراها من نافذة مكتبه وهو يعمل في مختبرات صن ميكروسيستمز ثم تغير الاسم الى جافا وهذا الاسم على غير العادة في تسمية لغات البرمجة ليس الحروف الأولى من كلمات جملة معينة أو تعبيرا بمعنى معين ولكنه مجرد اسم وضعه مطوروا هذه اللغة لينافس الأسماء الأخرى

ما مميزات الجافا ؟

تتميز لغة الجافا بمميزات خاصة مما يجعلها أكثر لغات البرمجة إثارة حيث تمكننا من الآتي

اضافة الحركة والصوت الى صفحات الويب

كتابة الألعاب والبرامج المساعدة

انشاء برامج ذات واجهة مستخدم رسومية

تصميم برمجيات تستفيد من كل مميزات الأنترنت

توفر لغة الجافا بيئة تفاعلية عبر الشبكة العنكبوتية وبالتالي تستعمل لكتابة برامج تعليمية للإنترنت عبر برمجيات المحاكاة الحاسوبية للتجارب العلمية وبرمجيات الفصول الإفتراضية للتعليم الإلكتروني والتعليم عن بعد

ما الذي يسهل تعلم الجافا ؟

على الرغم من صعوبة عملية البرمجة التي تتطلب عادة أربع سنوات دراسية للحصول على مؤهل جامعي في مجال تقنية المعلومات وجهاز حاسب شخصي وقدرات ذهنية مرتفعة وصبر طويل إلا أن تعلم البرمجة بلغة الجافا يعد أسهل من تعلم البرمجة بلغات أخرى والسبب هو انتشار الانترنت حيث تتوفر أدوات البرمجة بهذه اللغة على موقع شركة صن ميكروسيستمز كما يمكن تحميل برامج جافا من مواقع انترنت مختلفة

ما متطلبات البرمجة ؟

Interpreter مفسر

تتطلب بعض لغات البرمجة مفسرا يقوم بتفسير كل سطر من البرنامج ويبلغ الحاسب بالمهام التي يتعين عليه القيام بها ومن هذه اللغات لغة البيسك وتتميز اللغات التي تحتاج مفسرا بسهولة اختبارها ولكن يعيبها أنها تكون بطيئة عند تشغيلها

Compiler مترجم

يتطلب البعض الآخر من لغات البرمجة مترجما يقوم بترجمة البرنامج وتحويله الى شكل يفهمه الحاسب وتتميز البرامج المترجمة بسرعة تشغيلها ولكن يعيبها الحاجة الى وقت أطول لإختبارها حيث يكتب البرنامج ثم يترجم ثم يجرب وفي حالة وجود أخطاء يجب تصحيحها أولا ثم يعاد ترجمته ومن ثم تجريبه للتحقق من زوال الخطأ

ولغة الجافا لغة فريدة تتطلب مترجما ومفسرا

ما الذي أحتاجه لكي أكتب برنامجا بلغة الجافا ؟

Java Developers Kit ( JDK) عدة تطوير الجافا

تعتبر هذه الأداة الأولى التي وضعها مطوروا الجافا بشركة صن ميكروسيستمز ورغم وجود أدوات برمجة أخرى من عدة شركات منافسة إلا أنه من الأفضل أن نأخذ الأمر ممن طوره وهذه الأداة قد صدرت في عدة إصدارات ويمكن تحميل هذه الأدوات من موقع صن ميكروسيستمز

ثانيا محرر نصوص لكتابة البرامج

ولكن لماذا نالت الجافا هذه الشهرة والإهتمام العالمي ؟

لكي نجيب عن هذا التساؤل نتعرف أولا على الطريقة التي طورت بها لغة الجافا ففي أوائل التسعينيات من القرن العشرين 1990 اخترعت لغة الجافا شركة صن ميكروسيستمز ولهذا الإختراع قصة عجيبة حيث أن الشركة كانت قبل ذلك قد كلفت المهندس جيمس جوزلينج بوضع برامج لتشغيل الأجهزة التطبيقية الذكية مثل التيلفزيون التفاعلي باستخدام لغة سي بلاس بلاس وحينها وجد جيمس جوزلينج صعوبة في في التعامل مع هذه اللغة فقام هو وفريق العمل المساعد له بتطوير هذه اللغة فولدت لغة جديدة تتوافق مع احتياجاته فكانت لغة الجافا وقد خططت شركة صن في تلك الأيام لاستغلال هذه اللغة الوليدة في التيلفزيون التفاعلي لكي تربح المليارات وحدث نوع من البطء في مشروع التلفزيون التفاعلي ــ ربما عن قصد من الشركات الأخرى المنافسة ــ ونتيجة لذلك فكرت شركة صن في توقيف مشروع تطوير هذه اللغة الوليدة وتسريح العاملين في هذا المشروع أو نقلهم الى قسم آخر ولكن حدث ما لم يكن في الحسبان حيث أنه في هذه الفترة كانت الانترنت قد بدأت في الإنتشار بسرعة مذهلة مع نزول نظام الويندوز للأسواق وحيث أن لغة الجافا الوليدة التي اخترعت أصلا لبرمجة الأجهزة التطبيقية فيها من السمات ما يجعلها أكثر توافقا مع الشبكة العنكبوتية الدولية ـ الإنترنت ـ فقد كان لها السبق وأضافت الكثير الى الإنترنت الذي كان قبلها مقصورا على تبادل النصوص ولكن المطورين بشركة صن ابتكروا طريقة تجعل برامج الجافا تعمل بسهولة في صفحات الإنترنت وغيروا الإسم الذي كان قد أطلقه عليه مبتكرها من أواك ـ شجرة السنديان ـ الى الجافا ومن هنا أصبحت الجافا مرتبطة في شهرتها بالإنترنت حيث أن برنامج جافا صغير يوضع في صفحة من صفحات موقع على الشبكة الدولية يراه الملايين في جميع أنحاء العالم في نفس الوقت وقد كان هذا لا يتوفر الا مع الجافا مما أعطاها شهرة واسعة أكبر من شهرة نجوم هوليود ولحسن حظ شركة صن أن لغة الجافا أكدت نفسها في المجال الذي طورت له أصلا فقد بدأ الآن التيلفزيون التفاعلي في الانتشار وما يسمى سينما المنزل والمشاهدة حسب الطلب وليس هذا فقط بل إنتشر ما هو أكثر فائدة لشركة صن وهو الهاتف المحمول وللجافا أكبر دور في برمجة البرامج التي يعمل بها في أجياله السابقة واللاحقة ولا نستغرب أن يحدث نوع من الغيرة بين شركة ميكروسوفت وشركة صن ميكروسيستمز مما دفع ميكروسوفت الى أن تحذف ماكينة الجافاالافتراضية من الاصدارة الاولى للويندوز اكس بي وهذه الماكينة الافتراضية مسئولة عن عرض برامج الجافا على الانترنت ولكن ميكروسوفت تراجعت أمام طلب ملايين المستخدمين حول العالم فوضعتها مرة ثانية في الإصدارات اللاحقة وقد كانت قضية مشهورة تناولتها الصحف والمجلات

وقد ساهم في شهرة الجافا أيضا برامجها العلمية التفاعلية التي تصلح لمعظم المناهج التعليمية في جميع مراحل التعليم وبالتالي فان لها دورا كبيرا في التعليم الالكتروني والتعليم عن بعد والفصول الافتراضية

1- بيئة تشغيل الجافا JVM .

2- مترجم برنامج JIT .

3- Java Applet .

4- Java .Application تطبيق جافا .

5- مكتبة SDK , JDK .

وفي مايلي شرح هذه التعريفات :

1- بيئة التشغيل “JVM” :

الحروف JVM اختصار للعبارة JAVA Virtual Machine , وهي فكرة قامت جافا بإنشائها لتجعل لغة جافا تعمل على جميع أو معظم أنظمة التشغيل . وتقوم الفكرة على إنشاء طبقة وسيطة Software كأنها برنامج تشغيل للبرامج RunTime لكل نظام تشغيل يتم إنزاله أولاً على الأجهزة بحيث تفهم هي برامج جافا وتفسرها لنظام التشغيل ثم الجهاز ولهذا كان من مزايا لغة جافا أنها تعمل على كثير من نظم التشغيل الموجودة بعد إعداد JVM الخاصة بمعظم أنظمة التشغيل .. فلا يهم إذا كان البرنامج مكتوب لنظام التشغيل WINDOWS أو UNIX , المهم أن البرنامج يكتب ثم يحمل إلى الجهاز وعلى الجهاز يوجد JVM للنظام الموجود وبالتالي يعمل البرنامج .

2- Java Applet :

نوع من أنواع التطبيقات الذي صمم خصيصاً للإنترنت حيث يقوم المطوّر بإعداد هذا البرنامج Applet ثم يستدعيه من خلال إستخدام ملف HTML بشرط تحميل برنامج Applet على الخادم server الموجود عليه ملف الـHTML .

3- Java Application تطبيق الجافا :

هو تطبيق يشبه التطبيقات المنشأة بجميع لغات البرمجة الأخرى يعمل مع نظام التشغيل بعيداً عن شبكة الإنترنت والمشهور عن لغة جافا أنها تعدّ برامج للإنترنت ولكن غير المشهور أيضاً أنها توفر كثير من نقاط القوة في إعداد أي تطبيق سواء مكتبي DISKTOP أو خاص بالشبكات CLIENT\SERVER .

طرق كتابة برامج الجافا :

توجد أكثر من طريقة لكتابة برامج الجافا وترجمتها منها :

(1) استعمال المكتبة JDK مباشرة مع استعمال أي محرر سطور :

تعتبر هذه الطريقة التقليدية هي استعمال أدوات JDK التي أنتجتها شركة SUN مع أي محرر سطور لإعداد البرنامج وهي الطريقة المتبعة عند شرح أجزاء لغة جافا ونبدأ كما يلي :

الأدوات المطلوبة لإستعمال هذه الطريقة :

1/ محرر سطور وليكن NoteBad " المفكرة " الموجود مع ويندوز .

2/ مجموعة JDK :

3/ أدوات المجموعة JDK :

- الملف Javac : وهو الملف التنفيذي المستعمل في ترجمة الملف المصدر إلى الصورة التنفيذية .

- الملفJava : هو البرنامج المسئول عن تنفيذ برامج Java التنفيذية بعد تحويلها .

- الملف Applet Viewer : لعرض برنامج Applet للإختبار .

(2) استعمال برامج وسيطة مثل KAWA أو JCreator :

(3) استعمال البرامج المعدّة للغة الجافا مثل : Forte , JBuilder :

وفيما يلي توضيح بسيط لهذه الطرق :

(1) استعمال المكتبة JDK مباشرة وهي الطريقة التقليدية وذلك بإعداد مكتبة جافا أو مترجم لغة جافا على جهازك وهي JDK : Java Developmenet Kit .

(2) استعمال برامج وسيطة : وهي برامج معدّة لتسهيل كتابة برنامج لغة الجافا ولكنها ليست بيئة متكاملة . حيث توفر كتابة البرنامج وتنفيذه من خلال بيئة رسومية بشرط وجود مكتبة ومترجم جافا مسبقاً على الجهاز JDK يوجد برامج كثيرة لهذا الغرض مثل : برنامج Creator وكذلك Kawa .

(3) البرامج المعدّة للغة جافا : وهي أفضل وأقوى الطرق وذلك بإستعمال أحد البرامج التي تطلق عليها برامج visual حيث تتوفر جميع متطلبات إعداد تطبيق جافا مثل : البيئة السهلة للإعداد والمكتبة والمترجم ، ومن هذه البرامج الشهيرة Forte وهو من إنتاج شركة SUN وكذلك برنامج visual café وبرنامج الـ JBuilder وبرنامج الـ Java Developer .

مكونات Swing GUI ( Javax.swing ) :

إن المكونات swing هي مجموعة غنية من تحكمات واجهة تداخل المستخدم الرسومية ؛ كتبت من أجل أن تبدو وتتصرف بشكل نظام التشغيل نفسه على جهاز المستخدم . على العكس من مكونات AWT فالأخيرة لا تعتمد على مكونات GUI الأصلية ؛ إن زر AWT سيبدو مثل زر ويندوز على جهاز ويندوز ، زر ماكنتوش على كمبيوتر ماكنتوش ، وهكذا ..

تستخدم مكونات SWING نموذج الحدث نفسه مثل مكونات AWT و JavaBeans مع أن هذه المكونات تعرّف بعض الأحداث الجديدة .

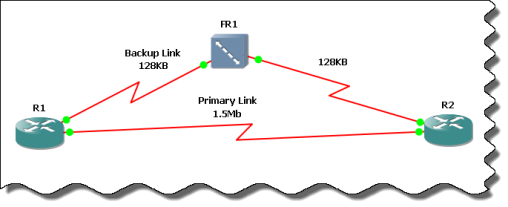

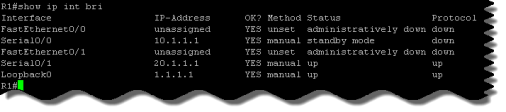

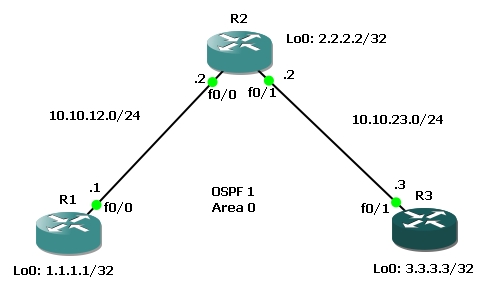

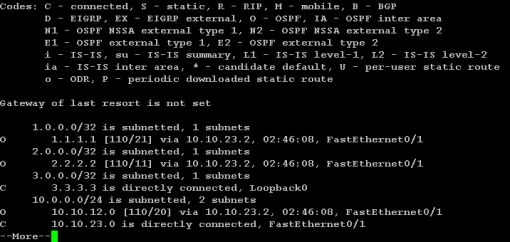

نلاحظ انه تم تحويل الرابط S0/0 الى وضع Standby

نلاحظ انه تم تحويل الرابط S0/0 الى وضع Standby

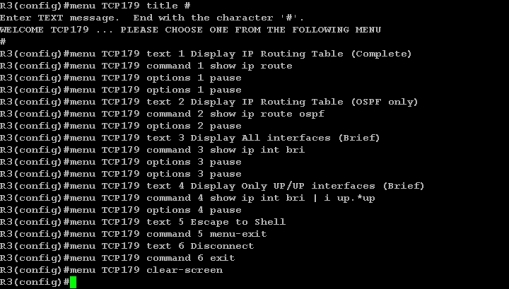

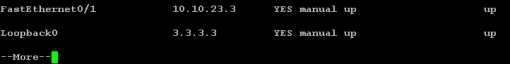

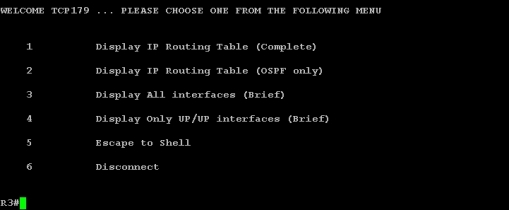

والان سوف نقوم بأعدادات الامان لتسجيل الدخول الى الروتر كمثال لتوضيح العملية

والان سوف نقوم بأعدادات الامان لتسجيل الدخول الى الروتر كمثال لتوضيح العملية  تعبئة البيانات المطلوبة

تعبئة البيانات المطلوبة  عرض الاعدادات التي تم توليدها و طلب التأكيد على تثبيتها على الروتر

عرض الاعدادات التي تم توليدها و طلب التأكيد على تثبيتها على الروتر